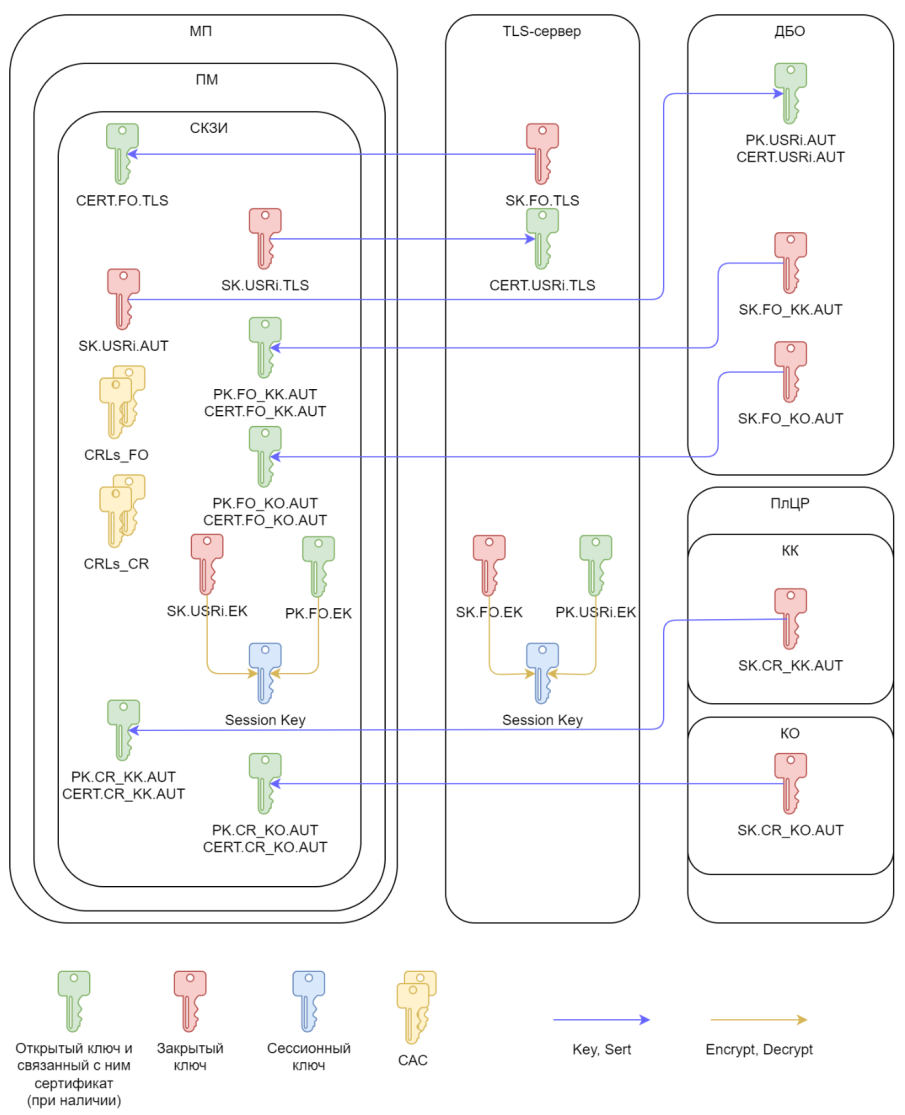

На Рисунке 3 изображена схема хранения ключевой информации при использовании ПМ для подключения к ПлЦР. Описание компонентов схемы приведено в Таблице 9.

Рисунок 3 - Схема хранения ключевой информации

Таблица 9 - Описание схемы хранения ключевой информации

|

Сертификат и соответствующий ему закрытый ключ для аутентификации сервера финансовой организации при установлении двухстороннего TLS-соединения между МП и сервером финансовой организации. |

Серверный сертификат безопасности ГОСТ-TLS выпускается УЦ Безопасности финансовой организации. |

Серверный TLS-сертификат и связанная с ним цепочка сертификатов, включающая все промежуточные сертификаты. Корневой (самоподписанный) сертификат УЦ Безопасности, должен быть включен в ресурсы МП. При смене сертификатов требуется обновление МП. |

|||

|

Используется при установлении одностороннего TLS-соединения с сервером финансовой организации для передачи запроса на первичную выдачу клиентского ГОСТ-TLS сертификата и при последующем установлении двустороннего TLS-соединения [29]. |

|||||

|

Клиентский сертификат и соответствующий ему закрытый ключ для аутентификации МП при установлении двухстороннего TLS-соединения между МП и сервером финансовой организации. |

Ключи для двухстороннего ГОСТ-TLS формируются СКЗИ по запросу МП. |

Закрытый ключ хранится в сегменте хранилища СКЗИ, соответствующем пользователю приложения. |

|||

|

Первичный запрос на выпуск транспортного сертификата в формате PKCS#10 формируется в ПМ по запросу МП. |

|||||

|

Сертификат безопасности ГОСТ-TLS выпускается УЦ Безопасности финансовой организации по запросу от МП. |

|||||

|

Для перевыпуска транспортного сертификата создается новая пара транспортных ключей, формируется запрос на выпуск транспортного сертификата в формате PKCS#10. Далее МП формирует сообщение в формате PKCS#7, содержащее данный запрос, подписывает его закрытым транспортным ключом и направляет на сервер финансовой организации. |

|||||

|

Транспортный сертификат после выпуска направляется в TLS-криптошлюз. |

|||||

|

Эфемерная ключевая пара, предназначенная для обмена сессионными ключами. |

Ключи формируются на сервере финансовой организации в процессе установления TLS-соединения. |

Открытый эфемерный ключ передается в клиентское приложение в процессе установления двухстороннего TLS-соединения между МП и сервером финансовой организации. |

|||

|

Ключи, использованные для получения сессионных ключей, не хранятся в СКЗИ. |

|||||

|

Эфемерная ключевая пара, предназначенная для обмена сессионными ключами. |

Ключи формируются СКЗИ в процессе установления TLS-соединения. |

Открытый эфемерный ключ передается на сервер финансовой организации в процессе установления двухстороннего TLS-соединения между МП и сервером финансовой организации. |

|||

|

Ключи, использованные для получения сессионных ключей, не хранятся в СКЗИ. |

|||||

|

ГОСТ Р 34.12-2015/34.12-2018 |

Предназначен для зашифрования/расшифрования данных в SDK и на сервере авторизации. |

Ключ вычисляется из пары ключей с использованием алгоритма ECDH-ES при необходимости и не хранится: |

|||

|

Ключевая пара и сертификат пользователя МП (пользователя ПлЦР). |

Закрытый ключ хранится в сегменте хранилища СКЗИ, соответствующем пользователю приложения. |

||||

|

Запрос на выпуск сертификата пользователя МП (пользователя ПлЦР) формируется в ПМ по запросу МП. Запрос направляется в ПУЦ УНЭП финансовой организации, который осуществляет его выпуск (см. [28]). |

|||||

|

Сертификат выпускается ПУЦ УНЭП финансовой организации и сохраняется на ее сервере. |

|||||

|

В случае, если финансовая организация является участником ПлЦР, данный сертификат также сохраняется на сервере оператора ПлЦР в привязке к пользователю ПлЦР и его счету. |

|||||

|

Для перевыпуска сертификата МП инициирует создание новой ключевой пары и формирование запроса на выпуск сертификата в формате PKCS#10. МП формирует сообщение в формате PKCS#7, содержащее данный запрос, подписывает его закрытым ключом пользователя МП (пользователя ПлЦР) и направляет на сервер финансовой организации. |

|||||

|

Списки аннулированных сертификатов БР (САС БР). Включают в себя список аннулированных сертификатов проверки ЭП. |

аннулированных сертификатов загружаются в СКЗИ по запросу МП. |

||||

|

В МП должен быть предусмотрен механизм обновления в СКЗИ CRLs_CR. |

|||||

|

Списки аннулированных сертификатов финансовой организации. Включают в себя список аннулированных сертификатов проверки ЭП и список аннулированных ГОСТ-TLS сертификатов. |

Списки аннулированных сертификатов загружаются в СКЗИ по запросу МП. |

||||

|

В МП должен быть предусмотрен механизм обновления в СКЗИ CRLs_FO. |

|||||

|

Ключи и сертификаты, необходимые для выполнения операций с ЦР |

|||||

|

Доставляется в МП и устанавливается в СКЗИ посредством вызова МП функции ПМ в сценарии "Регистрация сертификата ключа Клиента-ФЛ для доступа к кошельку на ПлЦР" [11]. |

Сертификат КК участника ПлЦР и связанная с ним цепочка сертификатов, включающая все промежуточные сертификаты и сертификат ПУЦ УНЭП, должны доставляться в МП и устанавливаться в СКЗИ путем вызова соответствующей функции ПМ. |

||||

|

В МП должен быть предусмотрен механизм доставки и установки в СКЗИ сертификата участника ПлЦР при смене сертификата в случае компрометации ключа SK.FO_KK.AUT или по истечении его срока действия. |

|||||

|

Сертификат УЦ БР должен быть включен в ресурсы МП. При смене сертификата корневого УЦ БР требуется обновление МП. |

|||||

|

Доставляется в МП и устанавливается в СКЗИ посредством вызова МП функции ПМ в сценарии "Регистрация сертификата ключа Клиента-ФЛ для доступа к кошельку на ПлЦР" [11]. |

|||||

|

Сертификат КО участника ПлЦР и связанная с ним цепочка сертификатов, включающая все промежуточные сертификаты ПУЦ УНЭП, должны доставляться в МП и устанавливаться в СКЗИ путем вызова соответствующей функции ПМ |

|||||

|

В МП должен быть предусмотрен механизм доставки и установки в СКЗИ сертификата участника ПлЦР при смене сертификата в случае компрометации ключа SK.FO_KO.AUT или по истечении его срока действия. |

|||||

|

Сертификат УЦ БР должен быть включен в ресурсы МП. При смене сертификата УЦ БР требуется обновление МП. |

|||||

|

Доставляется в МП и устанавливается в СКЗИ посредством вызова МП функции ПМ в сценарии "Регистрация сертификата ключа Клиента-ФЛ для доступа к кошельку на ПлЦР" [11]. |

Сертификат КО Узла РОРД и связанная с ним цепочка сертификатов, включающая все промежуточные сертификаты, должны доставляться в МП и устанавливаться в СКЗИ путем вызова соответствующей функции ПМ. |

||||

|

В МП должен быть предусмотрен механизм доставки и установки в СКЗИ сертификата КО Узла РОРД при смене сертификата в случае компрометации ключа SK.CR_KO.AUT или по истечении его срока действия. |

|||||

|

Сертификат УЦ БР должен быть включен в ресурсы МП. При смене сертификата УЦ БР требуется обновление МП. |

|||||

|

Доставляется в МП и устанавливается в СКЗИ посредством вызова МП функции ПМ в сценарии "Регистрация сертификата ключа Клиента-ФЛ для доступа к кошельку на ПлЦР" [11]. |

Сертификат КК ПлЦР и связанная с ним цепочка сертификатов, включающая все промежуточные сертификаты, должны доставляться в МП и устанавливаться в СКЗИ путем вызова соответствующей функции ПМ. |

||||

|

В МП должен быть предусмотрен механизм доставки и установки в СКЗИ сертификата КК ПлЦР при смене сертификата в случае компрометации ключа SK.CR_KK.AUT или по истечении его срока действия. |

|||||

|

Сертификат УЦ БР должен быть включен в ресурсы МП. При смене сертификата УЦ БР требуется обновление МП. |

|||||

- Гражданский кодекс (ГК РФ)

- Жилищный кодекс (ЖК РФ)

- Налоговый кодекс (НК РФ)

- Трудовой кодекс (ТК РФ)

- Уголовный кодекс (УК РФ)

- Бюджетный кодекс (БК РФ)

- Арбитражный процессуальный кодекс

- Конституция РФ

- Земельный кодекс (ЗК РФ)

- Лесной кодекс (ЛК РФ)

- Семейный кодекс (СК РФ)

- Уголовно-исполнительный кодекс

- Уголовно-процессуальный кодекс

- Производственный календарь на 2025 год

- МРОТ 2026

- ФЗ «О банкротстве»

- О защите прав потребителей (ЗОЗПП)

- Об исполнительном производстве

- О персональных данных

- О налогах на имущество физических лиц

- О средствах массовой информации

- Производственный календарь на 2026 год

- Федеральный закон "О полиции" N 3-ФЗ

- Расходы организации ПБУ 10/99

- Минимальный размер оплаты труда (МРОТ)

- Календарь бухгалтера на 2025 год

- Частичная мобилизация: обзор новостей

- Постановление Правительства РФ N 1875